在WannaCry工作两年后 仍有一百万台计算机处于危险之中

两年前的今天,一个强大的勒索软件开始在全世界传播。

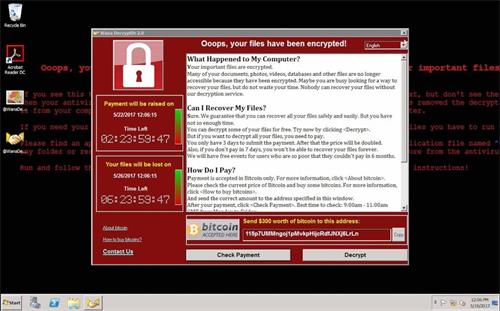

WannaCry像野火一样蔓延,在几个小时内加密了150多个国家的数十万台计算机。这是第一次勒索软件,一种加密用户文件并要求勒索赎金来解锁它们的恶意软件,已经在全世界范围内传播,看起来像一个协调的网络攻击。

英国各地的医院在被恶意软件打败后,宣布了一起“重大事故”。政府系统,铁路网络和私营公司也受到了冲击。

安全研究人员很快意识到恶意软件正在使用Windows SMB协议在计算机和网络上传播,就像计算机蠕虫一样。怀疑很快就落在国家安全局开发的一批高度机密的黑客工具上,几周前这些工具被盗并在网上发布供任何人使用。

“这是真的,”当时英国安全研究员Kevin Beaumont说。“狗屎将成为粉丝大风格。”

一个不知名的黑客组织 - 后来被认为是在朝鲜工作- 已经采取了那些已发布的NSA网络武器并发动了他们的攻击 - 可能没有意识到这种传播会走多远。黑客使用NSA的后门DoublePulsar来创建一个用于传递WannaCry勒索软件的持久后门。使用EternalBlue漏洞,勒索软件传播到网络上的所有其他未打补丁的计算机。

一个易受攻击且受互联网影响的系统足以造成严重破坏。

微软,已经意识到针对其操作系统的黑客工具被盗,已发布补丁。但消费者和公司都在慢慢调整他们的系统。

在短短几个小时内,勒索软件造成了数十亿美元的损失。与勒索软件相关的比特币钱包正在被受害者填满以获取他们的文件 - 这往往是徒劳的。

恶意软件逆向工程师兼安全研究员Marcus Hutchins在袭击事件发生时正在休假。“我选择了一个他妈的一周去工作,”他在推特上写道。缩短他的假期,他到了他的电脑。利用他的恶意软件跟踪系统中的数据,他发现了什么变成了WannaCry的杀戮开关 - 一个嵌入代码中的域名,当他注册时,立即看到感染的数量停止了。哈钦斯上个月对不相关的计算机犯罪表示认罪,被誉为阻止袭击蔓延的英雄。如果没有对他的努力进行全面的总统赦免,许多人都要求宽大处理。

对情报部门的信任在一夜之间崩溃了。立法者要求知道美国国家安全局计划如何消除它造成的飓风。它还引发了一场激烈的争论,即政府如何利用漏洞将其作为攻击性武器进行监视或间谍活动 - 或者何时应该向供应商披露漏洞以便解决问题。

一个月后,全世界都在为第二轮网络攻击做准备,感觉很快就会成为常态。

NotPetya是另一个勒索软件,研究人员还发现了一个杀戮开关,使用相同的DoublePulsar和EternalBlue漏洞来掠夺航运巨头,超市和广告代理商,这些巨头正在遭受攻击。

两年后,泄露的NSA工具所构成的威胁仍然令人担忧。

根据最新数据,多达170万个连接互联网的端点仍然容易受到攻击。由Shodan(一个暴露数据库和设备的搜索引擎)生成的数据使这个数字达到了百万大关 - 美国的大多数易受攻击的设备,但只考虑直接连接到互联网的设备而不是可能连接数百万的设备对那些受感染的服务器易受攻击设备的数量可能会显着增加。

WannaCry继续传播,偶尔仍会感染其目标。Beaumont在周日的一条推文中表示,勒索软件仍然大部分是绝育的,无法打开包装并开始加密数据,原因仍然是个谜。

但是,暴露在外的NSA工具仍然可以感染易受攻击的计算机,它们继续被用来提供各种各样的恶意软件 - 新的受害者继续出现。

就在亚特兰大市遭遇勒索软件袭击前几周,网络安全专家杰克威廉姆斯发现其网络已被NSA工具感染。最近,NSA工具已被重新用于通过加密货币挖掘代码感染网络,以从大量处理能力中产生资金。其他人利用这些漏洞秘密地隐藏了成千上万台计算机,利用其带宽通过摧毁其他拥有大量互联网流量的系统来发动分布式拒绝服务攻击。

WannaCry引起了恐慌。系统停机,数据丢失,必须花钱。这是一个警醒,社会需要在基本的网络安全方面做得更好。

但是,由于还有数百万套未修补的设备仍处于危险之中,因此仍存在进一步滥用的充分机会。两年来我们可能没有忘记的事情,显然可以做更多的事情来学习过去的失败。

标签: WannaCry